Wireshark の Wiki にある SampleCaptures は使えるかもしれない

久しぶりに Twitter やら覗いてみたら、セキュリティ・キャンプ 2013 の選考結果発表や、チューターの方々の選考結果なども発表されていて、"あ、もうこんな時期だ"と遠目で見ています。

僕もチューターとか、お手伝いできるくらいにスキルを磨きたくて仕方ないですが、赤点インジェクションにより此方側に割ける時間がなくなっているのも事実です。逃げるわけではないですが、負けないようにしたい所存でございます。

というわけで、今回ご紹介するのはパケットを読みたくてしかたない系男子(女子)の方々向けにご紹介する Web サイトをご紹介しておきます。

みなさんは脳内でパケットをやり取りしたり生成したりするらしいですが、僕はそんなことできませんので実際にパケットをやり取りしたり、すでにある pcap ファイルなどを Wireshark などのソフトウェアで解析すると思います。

しかし、"攻撃"されているものなどに関しては検体を入手できないとかで、色々研究だるそうですよね。

要するに怠いです。

そんな好奇心旺盛な人たちに向けて、知ってるとは思いますが Wireshark Wiki にある SampleCaptures ページが有用なのでご紹介します。

SampleCaptures - The Wireshark Wiki

ここには普通な感じのキャプチャファイルやマルウェアなどに感染した際のキャプチャファイル、さらには Bluetooth 、自分では取りにくい GSM / UMTS などのキャプチャファイル(見てると構造が面白いです)まで多種多様なパケットファイルがあります。

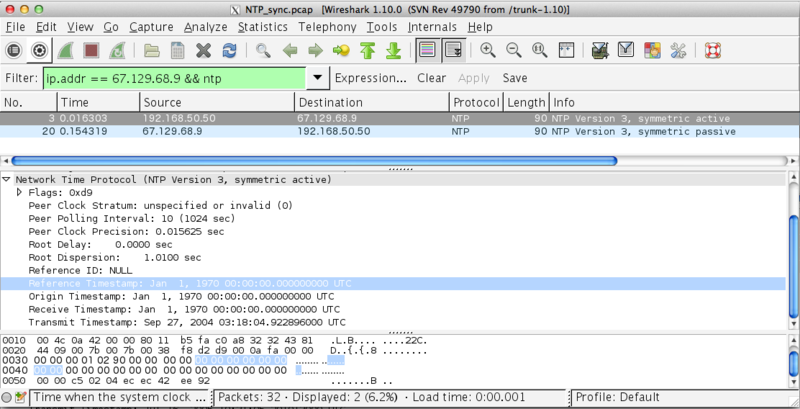

例として今回は NTP のパケットファイル (NTP_sync.pcap) を見てみます。

NTP の仕組みを理解するのに非常にわかりやすいパケットファイルで、 ntp と ip.addr で特定の 1 つの IP でフィルタリングすると対になるパケットが 1 対出てくるので、ああ、 NTP ってこういう仕組みなんだ、ってすぐわかります。

今回の場合は Symmetric Passive / Symmetric Active モードですね。この他に NTP には Server / Client モードがあるはずです。他の IP で絞ったり ntp だけで絞れば Server / Client モードの時のパケットも含まれています。

構造通りに Wireshark さんが書いてくれてるので、説明は割愛しますが普通なパケットです。

と、こんな感じで色んなパケットが Wireshark Wiki にはたくさんあります。

いろいろみてみるのはたのしいですよ。

もしかして既知の事実だったりするかもしれないですが備忘録としてメモメモ。

実際にみてみると面白いものばかりで没頭してしまうかもしれない...